MySQLは、使いやすく、安全性が高いことで知られています。そのため、Facebook、Google、Uber、YouTubeなどの最大のブランドを含む多くの組織にとってこれが一番の選択肢です。オープンソースであるため、商用目的でも自由に使用および変更できます。ただし、非常に安全ですが、セキュリティ機能が常に適切に利用されているとは限りません。

サイバー犯罪者は、大衆を搾取する方法を見つけるのが得意です。ランサムウェア攻撃は、都市、学校、病院から大小の企業に至るまで、あらゆるものに侵入しています。被害者はだまされて、悪意のあるプログラムをシステムに侵入させ、それらのプログラムが身代金を受け取るまでファイルをロックします。 MySQLやその他のデータベース管理システムを使用するあらゆる種類の組織が攻撃のリスクにさらされています。

私たちの社会は彼らなしでは崩壊するので、ビジネスに加えて市民の施設を標的にすることはサイバー犯罪者にとって賢明な動きです。これを知っているハッカーは、MySQLの脆弱性を利用して、身代金を拒否する余裕のないターゲットからお金を稼ぎます。

ランサムウェアは、サイバー犯罪者にとって儲かる業界です。特に、あらゆる分野のあらゆる種類のデータを保存するテクノロジーに依存し続けているためです。昨年、最も被害の大きかったランサムウェア攻撃のいくつかは、数兆ドルの標的をうまく利用しました。データベースを不要なアクセスから保護することがこれまで以上に重要になっています。

ランサムウェア攻撃

2020年には、ランサムウェア攻撃で要求される身代金の平均額は、第3四半期までにインシデントあたり17万ドルに達しました。犯罪者は通常、身代金が支払われると自分の言葉に固執してデータを復元しますが、攻撃を受けた後でもデータが完全に安全であるかどうかを知ることは不可能です。

Covidがデジタル環境を変えて以来、このような攻撃はますます予想されるようになりました。リモートワーカーや企業は、クラウドベースのプロジェクトツールやその他の種類のオンラインデータベースを利用して、チームメンバー、クライアント、請負業者とコラボレーションすることを余儀なくされました。これらの種類のツールを使用すると、マネージャーはチームの管理権限を設定できますが、そのような対策では不十分です。

さらに複雑なことに、すべてのデジタル専門知識レベルのますます多くの人々がオンラインコラボレーションツールを利用しており、それらのほとんどはまだセキュリティに精通していません。さまざまなチャネルを通じて大量の情報が提供されるため、最も熟練したユーザーでさえ、データが正当なソースからのものであるかどうかを判断するのは難しい場合があります。

そのため、サイバー犯罪者はパンデミックを取り巻く恐怖と誤った情報を利用してきました。偽のCDCメールなどに埋め込まれた悪意のあるリンクが広まっています。彼らは、非常に説得力のあるレイアウトとロゴで自分自身を偽って、受信者をだまして詐欺師を自分のコンピューターに入れさせることにより、パンデミック関連の懸念を悪用します。

2021年に、ハッカーグループは、その戦術においてさらに洗練され、とらえどころのないものになりつつあります。暗号通貨は身代金の一般的な形式です。暗号追跡機能はかなり新しいものであり、サイバー犯罪者を捕まえるのははるかに困難です。個人データはますます価値のある商品になります。

PLEASE_READ_ME

過去1年間で最もとらえどころのない危険な攻撃の1つであり、現在はPLEASE_READ_MEとして知られていますが、ランサムウェアテクノロジーの規模と機能についての考え方が変わりました。ほとんどのランサムウェア攻撃は、失うものがたくさんある特定のエンティティを狙っています。この種の標的型攻撃は通常、十分に計画され、シームレスに実行されるため、被害者は個人データが競売にかけられるのを防ぐために最高額を支払う必要があります。

対照的に、PLEASE_READ_ME攻撃は、より日和見的なエクスプロイトでした。弱い資格情報を持つMySQLサーバーをターゲットにすることに焦点を当てました。被害者1人あたりの収益は減少しましたが、多数のマシンとMySQLデータベースが自動化されたスクリプトでハッキングされました。攻撃はマルウェア(スクリプトのみ)を使用していませんでした。

2020年の終わりまでに、これらの攻撃で合計250,000のデータベースが盗まれ、ダークウェブで販売されました。被害者は、データベースを復元するために.08 BTC(ビットコイン通貨)を支払うように求められ、ビットコインの現在の為替レートで合計で約$4,350になりました。

この前例のない攻撃により、MySQLのユーザーは限界に達しています。誰も安全ではないことを学びました。資格情報が安全であることを確認する必要があります。

MySQLデータベースの保護

PLEASE_READ_MEや弱い資格情報に基づく他のランサムウェア攻撃の驚異的な成功に照らして、SQL攻撃はサイバー攻撃の最も一般的な形式の1つです。データベースが恐喝から保護されていることを確認する時が来ました。

資格情報とデータベースのセキュリティを強化するために実行できるいくつかの手順は次のとおりです。

パスワードマネージャーを導入する

多くのセキュリティ管理ツールは、データベースとセキュリティプロトコルの自動監視に役立ちます。もちろん、すべてのユーザーが一意のパスワードを作成する必要がありますが、それだけでは不十分です。すべてのパスワードを定期的に変更する必要があるパスワード管理システムを使用してください。

たとえば、桁数や特殊文字の存在などのパスワード要件を実装します。次に、このパスワードを60日ごとに、過去に使用されていない新しいパスワードに更新する必要があります。これにより、データベースユーザーに説明責任を負わせ、経験豊富なサイバー犯罪者でさえもタスクを複雑にすることができます。

最小特権の原則を使用する

最小特権の原則は、ユーザーに必要なタスクを完了するために必要なファイルへのアクセスのみをユーザーに許可する必要があることを意味します。つまり、すべての従業員が、管理するすべてのデータベースに完全にアクセスできる必要があるわけではありません。 SQLサーバー管理を使用して、誰が何にアクセスできるかを制御します。

多くのツールがデータベース管理を管理します。ユーザー名、パスワード、権限、および割り当てをすべて自分で追跡するという骨の折れる作業に行く必要はありません。データベースの特定の部分をブロックすることで、攻撃の被害を軽減するだけでなく、侵害が発生した場合の脆弱性の追跡と特定を容易にします。

ゼロトラストセキュリティモデルを組み込む

ゼロトラストモデルは、IDが信頼できないことを前提としています。したがって、すべてのユーザーは、データやその他のリソースにアクセスする前に認証を行う必要があります。人間のユーザーを信頼しないことに加えて、マシンを同じゼロトラスト基準に保つことが重要です。

自動化テクノロジーは、効率を高めるためのあらゆる種類の企業にとって素晴らしい投資ですが、マシンIDを信頼することは深刻な問題を引き起こす可能性があります。リアルタイムの監視プログラムを使用し、ユーザーIDとそれに関連するアクセスと特権を追跡することは、効果的なゼロトラストポリシーを維持するために不可欠です。

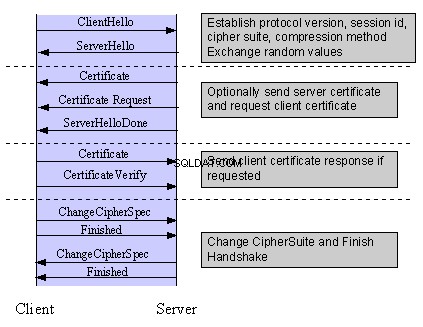

SSLおよびTLS暗号化

Secure Sockets Layer(SSL)証明書は、会社のデータの暗号化に関して開始するのに適した場所です。ユーザーごとにSSL設定を指定することをお勧めします。

データベースは暗号化する必要がありますが、ネットワークを暗号化し、アクセス権を持つサードパーティも暗号化プロトコルを使用することを保証することも重要です。最も安全なリンクと同じくらい安全であることを忘れないでください。

SSLまたはその後継であるトランスポート層セキュリティ(TLS)が有効になっていることを再確認してください。サードパーティプロバイダーにも、実施している暗号化プロトコルについて問い合わせてください。

匿名ユーザーの削除

認証のセキュリティを強化するために上記の手順を実行するときは、匿名ユーザーまたはパスワードを持たないユーザーも削除する必要があります。これにより、ハッカーが侵入するためのドアが大きく開いたままになることがなくなります。パスワードが不要な場合、サイバー犯罪者がMySQLサーバーにログインするのは非常に簡単です。

SQL攻撃を実行しているサイバー犯罪者は、ハードウェアとソフトウェアのすべての脆弱性、特にクラウドのセキュリティ問題をよく知っています。それが彼らの生計を立てる方法です。匿名アカウントを使用すると、機密ファイルやその他のデータに簡単に直接アクセスできます。

監査ログを有効にする

最後になりましたが、監査ログが有効になっていることを確認してください。監査ログは、ログインの時間、日付、場所、および特定のユーザーアクティビティを追跡します。 SQLデータを分類して、機密情報が何であるかを知ることができます。

このタイプのデータ管理は、データ侵害やあらゆる種類のサイバー攻撃が発生した場合に重要になります。次に、攻撃者がいつどのようにサーバーにアクセスしたか、どのデータが影響を受けたかを確認できます。このログを継続的に監視することもお勧めします。

自動化はこのプロセス効率の鍵ですが、ログとソフトウェアを監査して、亀裂をすり抜けないようにすることも賢明です。

今日自分を守る

経済のデジタル化は、サイバー犯罪者が人々や企業を悪用するための新しくより有害な方法を見つけるための繁殖地を生み出しました。 2020年には、サイバー身代金のコストは336%増加し、その数は毎日増加しています。テクノロジーの継続的な革新は、必然的に搾取とデータ盗難の革新にもつながります。

あなたのビジネスの規模やあなたが持っているデータやお金の量に関係なく、常に注意すべき犯罪者がいます。自動ランサムウェア攻撃やその他のサイバー攻撃は、ワイドネットがキャストされたときに最も効果的に機能します。つまり、詐欺師にとって、それは必ずしも最大の強盗を達成することではありません。昨年のランサムウェアのトレンドから学んだように、中小企業や市民組織を静かにシャットダウンする一連の卑劣な攻撃が時間の経過とともに増えていきます。パンデミックが悪い記憶になったとしても、詐欺師は脆弱な人々をだまして悪意のあるファイルをダウンロードさせる他の方法を見つけるでしょう。

日常生活において、私たちは犯罪から身を守るために一定の予防策を講じています。インターネットでの私たちの活動も例外ではありません。この傾向は、ランサムウェア攻撃の試みと成功が今後も継続的に増加すると予想できることを示しています。セキュリティプロトコルを監視し、これらのヒントを実践することに注意を払うことで、損害を与える攻撃の犠牲になる可能性を大幅に減らすことができます。

これらのガイドラインの実装に加えて、MySQLデータベース管理を支援するために利用できる多くのツールがあります。自動化を活用して、安全性を維持し、セキュリティと使いやすさのバランスを維持します。