アウトバウンドの場合、はい、たとえば、wiresharkを使用します。しかし、それは平均的な人にとっては重労働です。

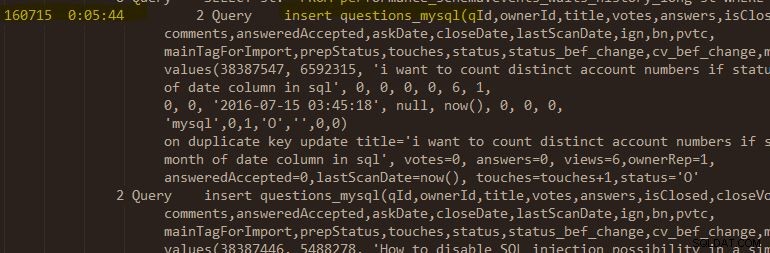

インバウンドについては、一般的なクエリログを確認できます。

select @@general_log; -- a 1 indicates it is turned on for capture

select @@general_log_file; -- the file that it logs to

したがって、すべてのクエリは 一般的なクエリログ にログインしました 設定がオンになっている場合。また、テキストエディタで読み込むことができるので、たとえばテーブル名で検索できます。日付と時刻が表示されます。または、少なくとも日付のオフセットと時刻。 「接続」で検索できます。または、私のお気に入りの「ユーザーのアクセスが拒否されました」で、私のハニーポット 侵入者のために働いています:p

エラーログ

のマニュアルページを確認してください。 また、警告レベル、およびバージョンに基づく詳細設定にも注意してください。

エラーログ

のマニュアルページを確認してください。 また、警告レベル、およびバージョンに基づく詳細設定にも注意してください。

日付ごとにバックアップコピーを作成し(そのように名前を付けて)、それを削除して最初からやり直すことをお勧めします。サイズが急速に大きくなる可能性があります。現時点で設定をオンまたはオフにしているかどうかを忘れないでください。