ServiceNowは、Platform as a Service(PaaS)とSoftware as a Service(SaaS)の両方を、単一のテナントアーキテクチャでNow Platformを介して提供するクラウドベースの企業です。つまり、各顧客は、アプリを実行するための独自のインスタンスを取得します。リソースを共有する代わりに。同社はITサービス管理(ITSM)、IT運用管理(ITOM)、ITビジネス管理(ITBM)を専門としており、ユーザーはさまざまなアプリやプラグインを介してプロジェクト、チーム、顧客とのやり取りを管理できます。

ServiceNowは他のツールと簡単に統合できます。この投稿では、ServiceNowをOracle Identity Cloud Service –IDCSと統合する方法を示します。

IDプロバイダー(IdP)のメタデータから署名証明書を取得する

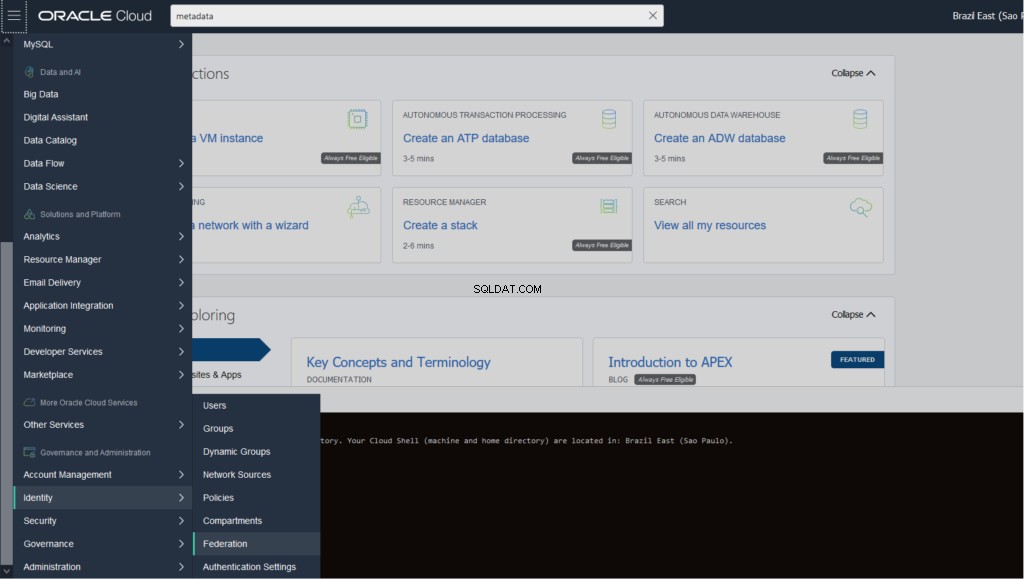

1.OracleCloudにログインします。 [ID>フェデレーション]オプションを選択します:

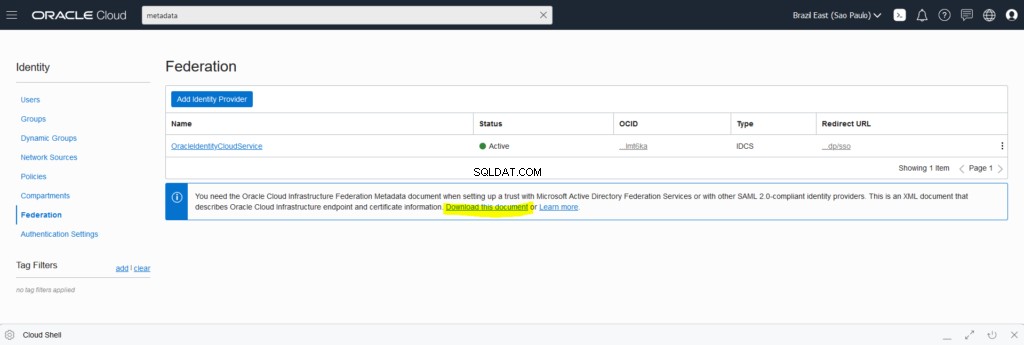

2.「このドキュメントをダウンロード」

でIDプロバイダー(IdP)メタデータにアクセスします

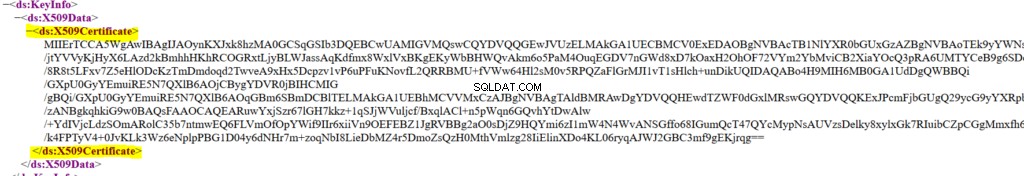

3.「ds:X509Certificate」タグの間のコンテンツを見つけてメモします。これはIdP署名証明書です。

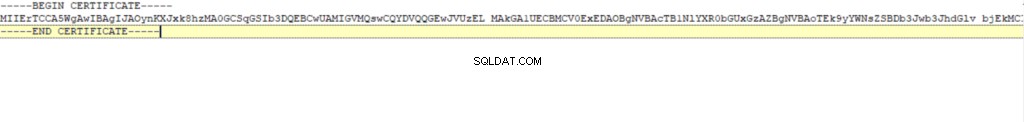

4.テキストエディタで、証明書の内容の最初に「証明書の開始」を追加し、最後に「証明書の終了」を追加して、ファイルを保存します。この証明書の内容は、後でServiceNowでのSSO構成中に使用します。

ServiceNowのSSOの構成

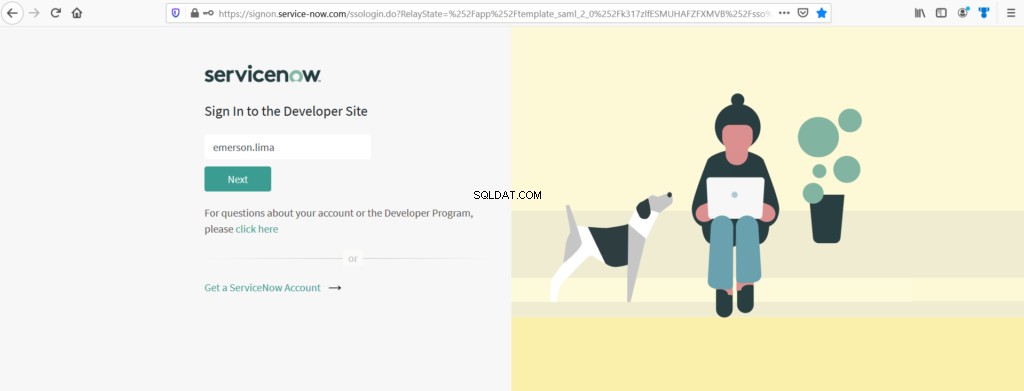

1.管理者としてServiceNowにアクセスする

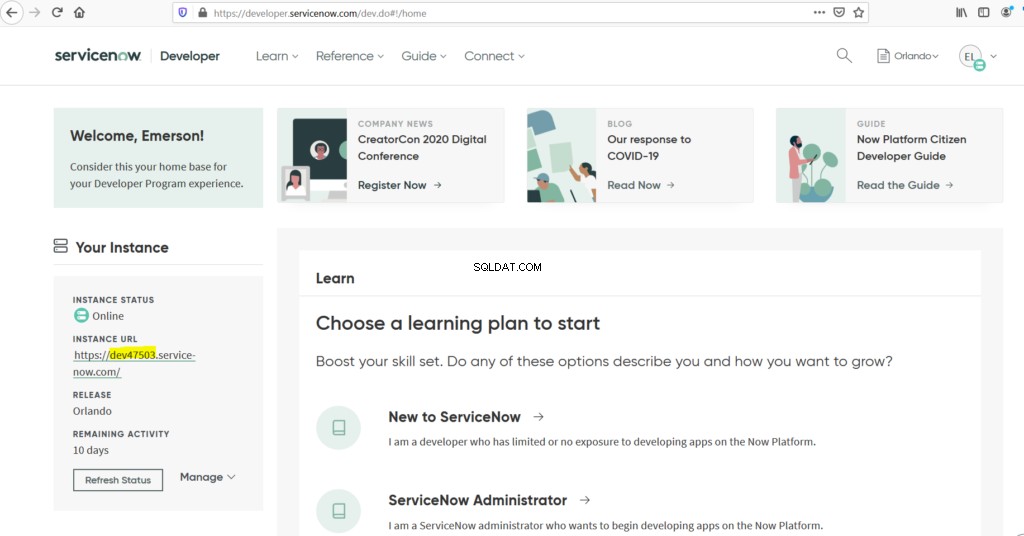

2.「インスタンスURL」で、強調表示されたインスタンスID( dev47503 )をメモします。 )。 Oracle IdentityCloudServiceでのServiceNow登録時に必要になります。

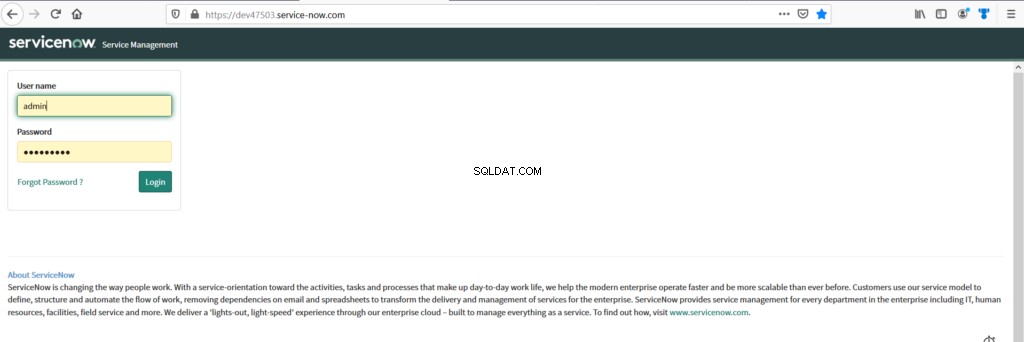

3.「インスタンスURL」をクリックして、管理者としてServiceNowにアクセスします

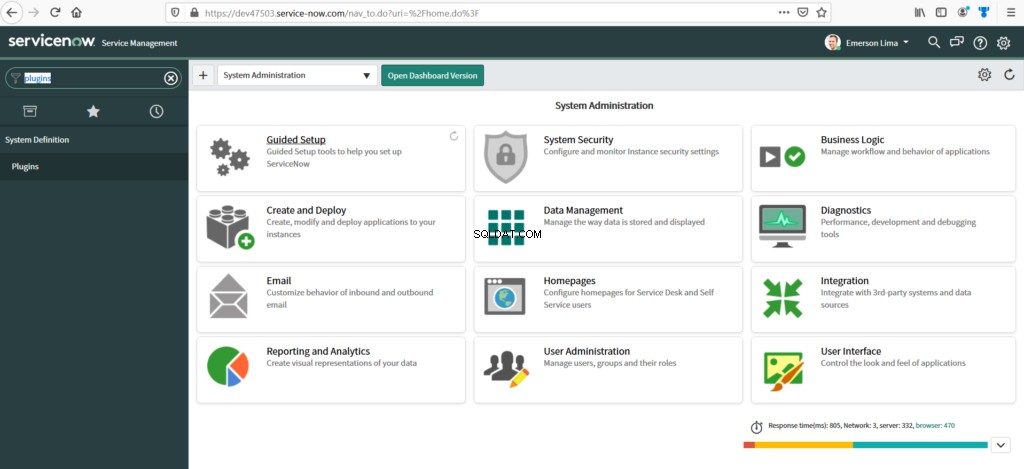

4.左側のナビゲーションメニューでプラグインを検索してクリックします

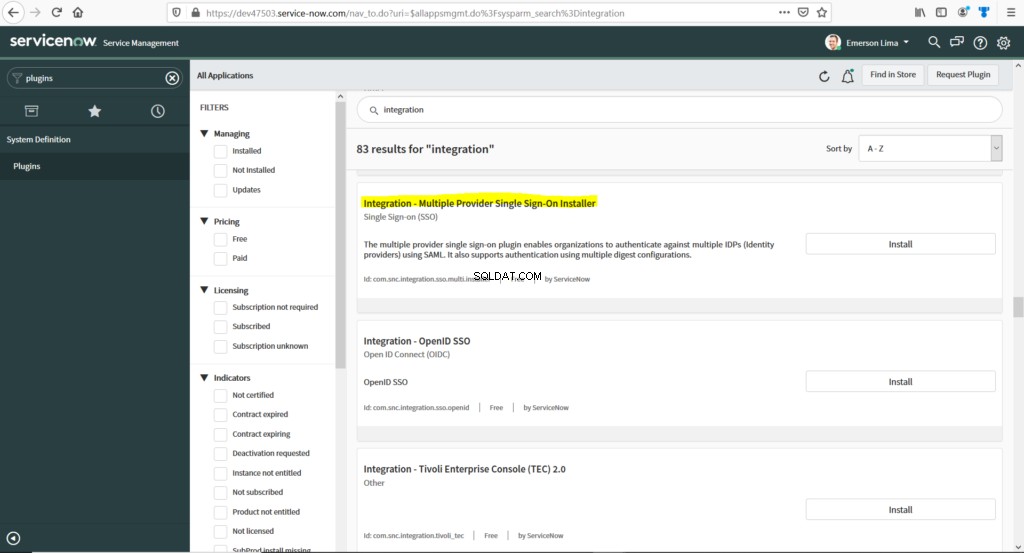

5.プラグイン検索フィールドで「統合」を検索します。 「統合–マルチプロバイダーシングルサインオンインストーラー」を見つけてクリックします 」。 「インストール」をクリックします

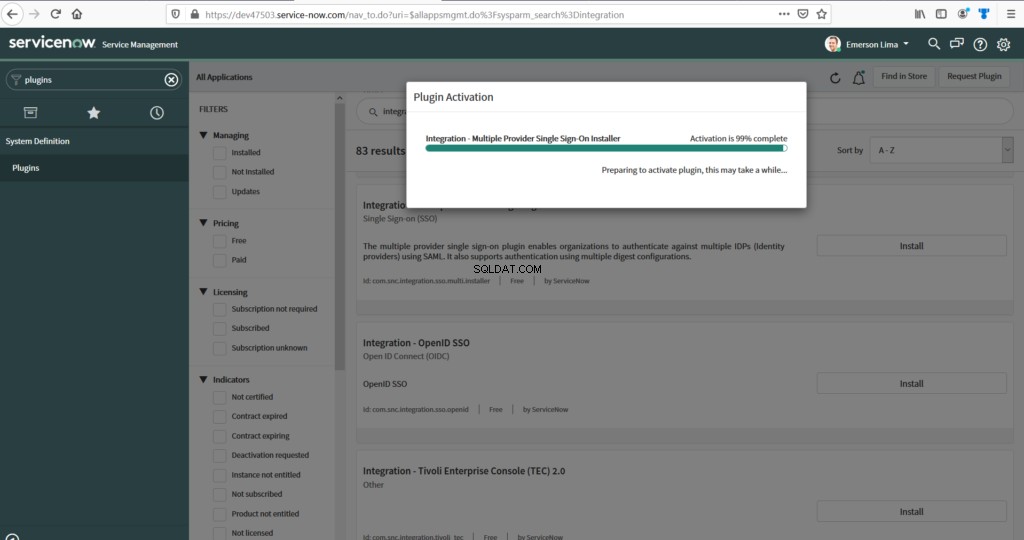

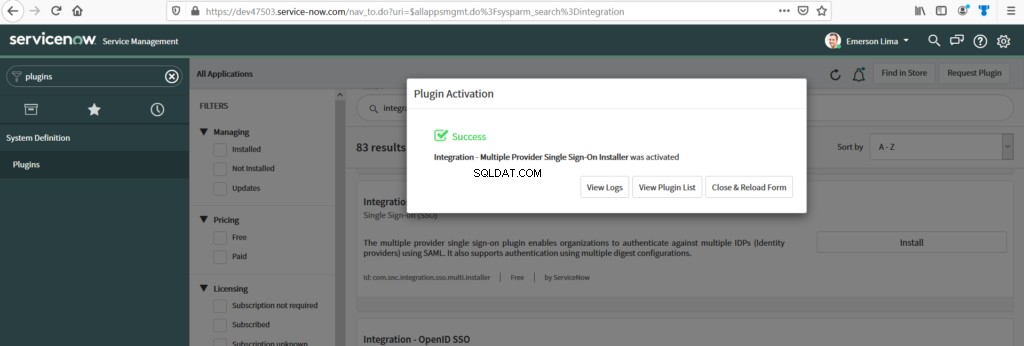

6.インストールの進行状況バーが表示されます。

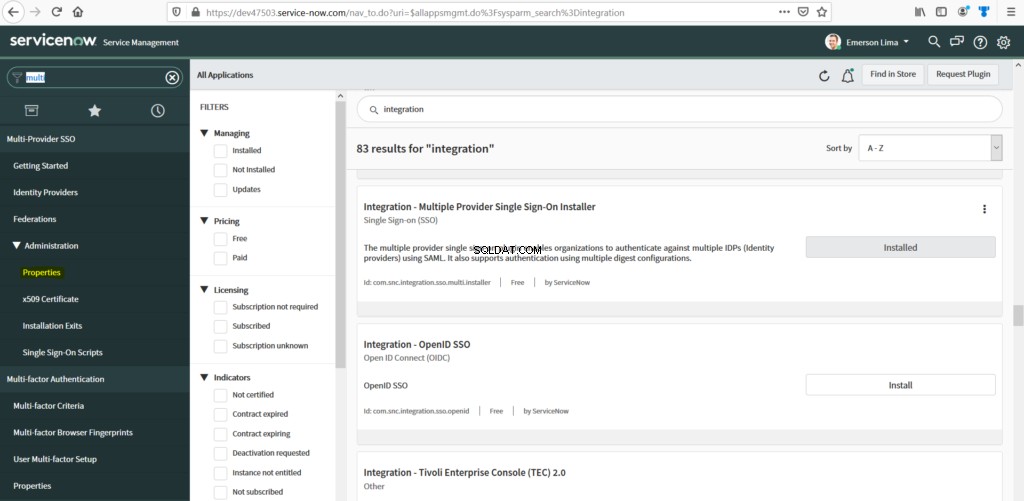

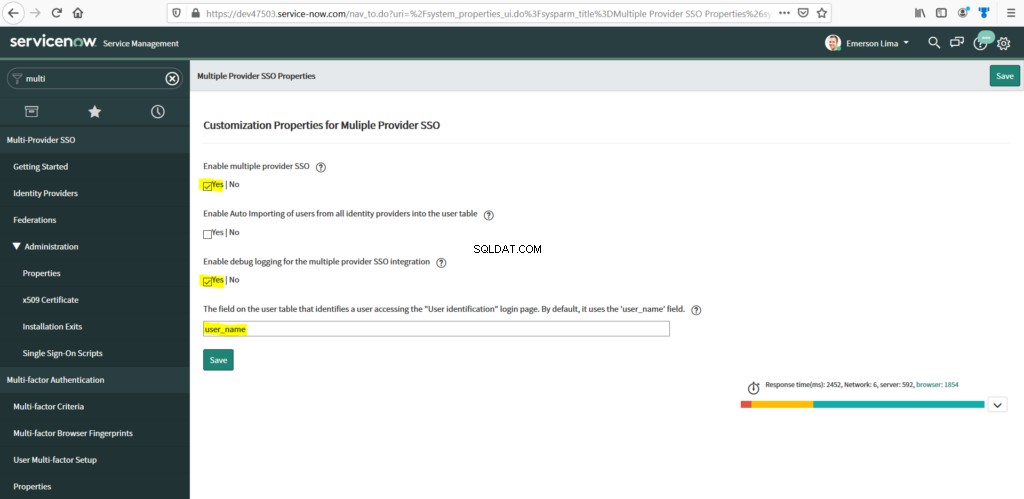

7. Mult-Provider SSOを検索します 左側のナビゲーションメニューで、[プロパティ]をクリックします :

8.はいにします 「複数のプロバイダーのSSOを有効にする 」および「複数プロバイダーのSSO統合のデバッグログを有効にする 」。 user_nameと入力します テキストボックスでクリックして[保存]をクリックします

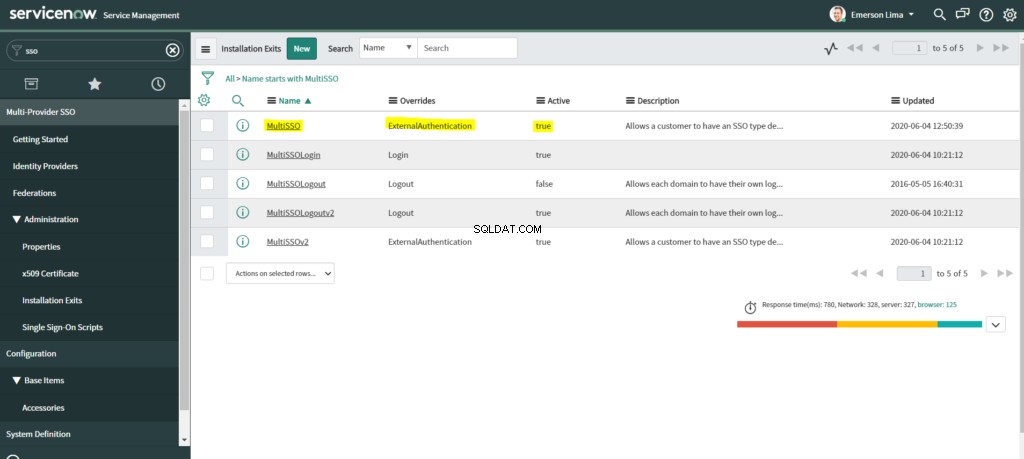

9.外部認証を有効にする

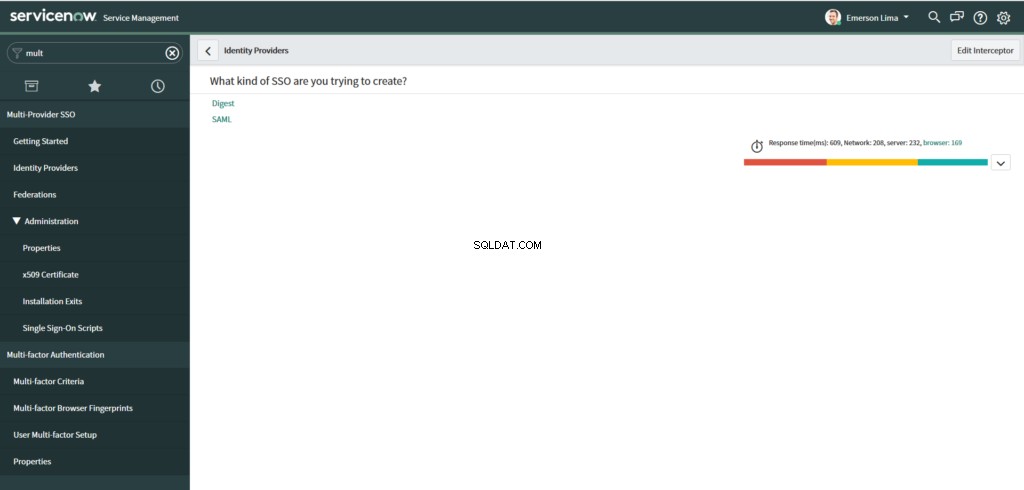

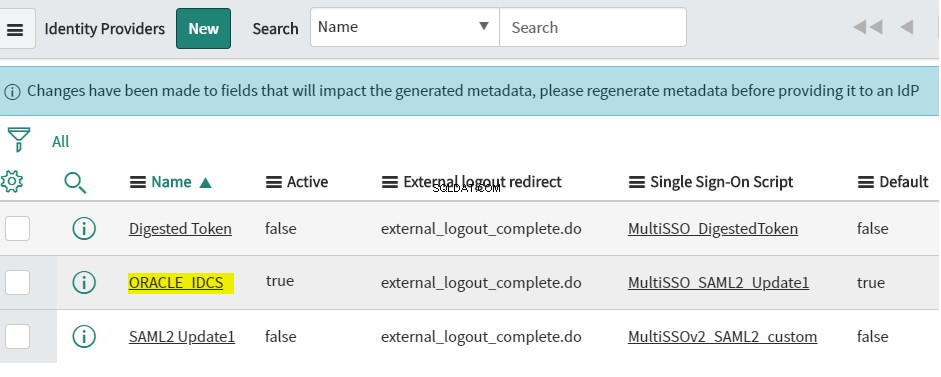

10.IDプロバイダーをクリックします 左側のナビゲーションメニューで、[新規]をクリックします:

11.[SAML]をクリックします

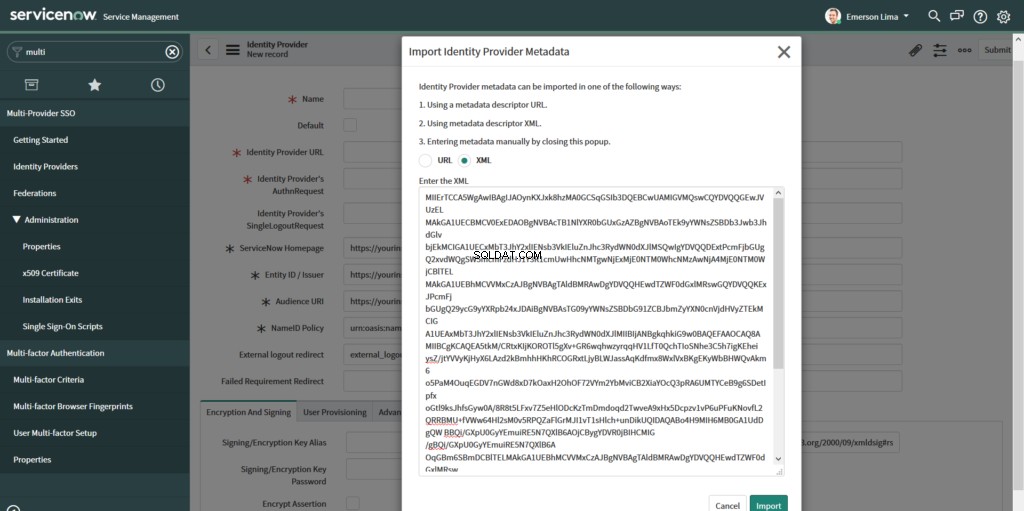

12.インポートIDプロバイダーメタデータでXMLを選択します ダイアログボックス。以前にアクセスしたIdPメタデータ、「IDプロバイダー(IdP)メタデータから署名証明書を取得する」の項目4を貼り付けて、[インポート]をクリックします

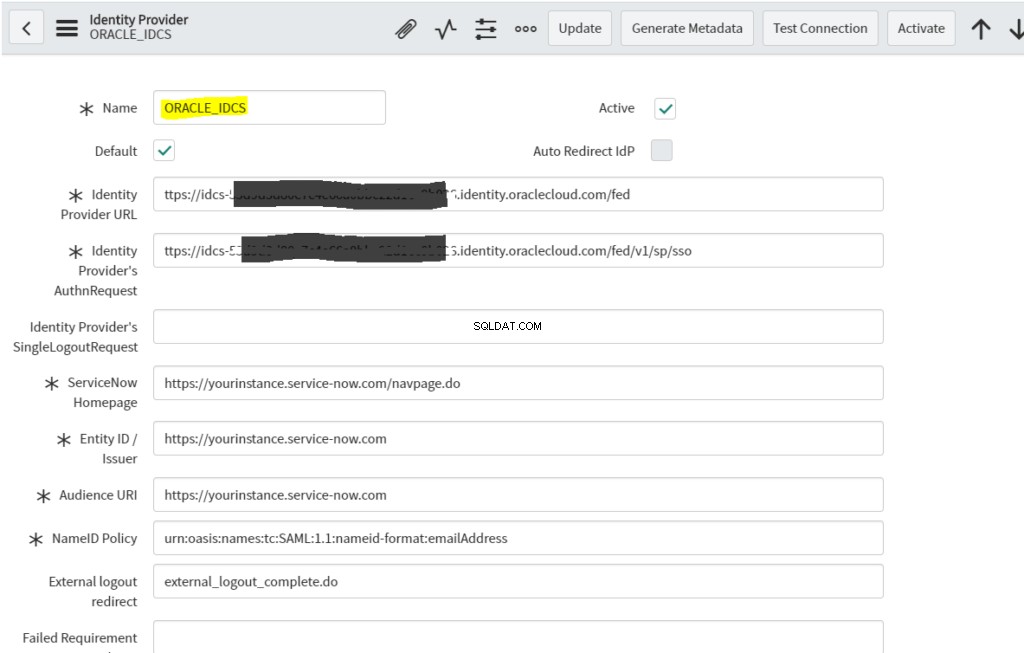

13. IDプロバイダーの名前を入力し、[デフォルト]チェックボックスを選択します

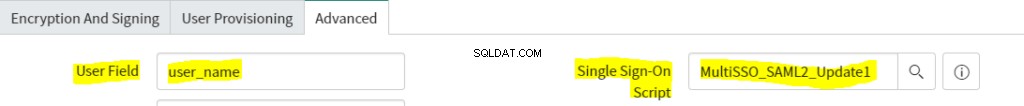

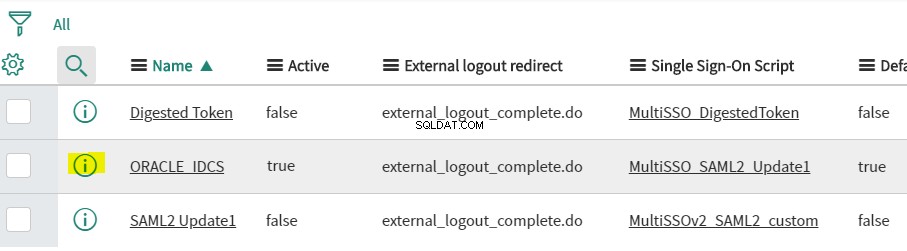

14.「ユーザーフィールド」の値を「user_name」に置き換えます 」をクリックし、提出された「シングルサインオンスクリプト」の横にある検索アイコンをクリックして、 MultiSSO_SAML2_Update1をクリックします。 。

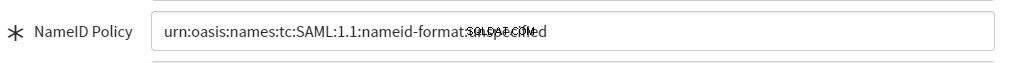

15.名前IDポリシーの値を次のように置き換えます:「urn:oasis:names:tc:SAML:1.1:nameid-format:unspecificed」そして「Submit」をクリックします

16.新しく作成されたIDプロバイダーをクリックします 下にスクロールして[新規]をクリックし、新しい署名証明書を追加します。

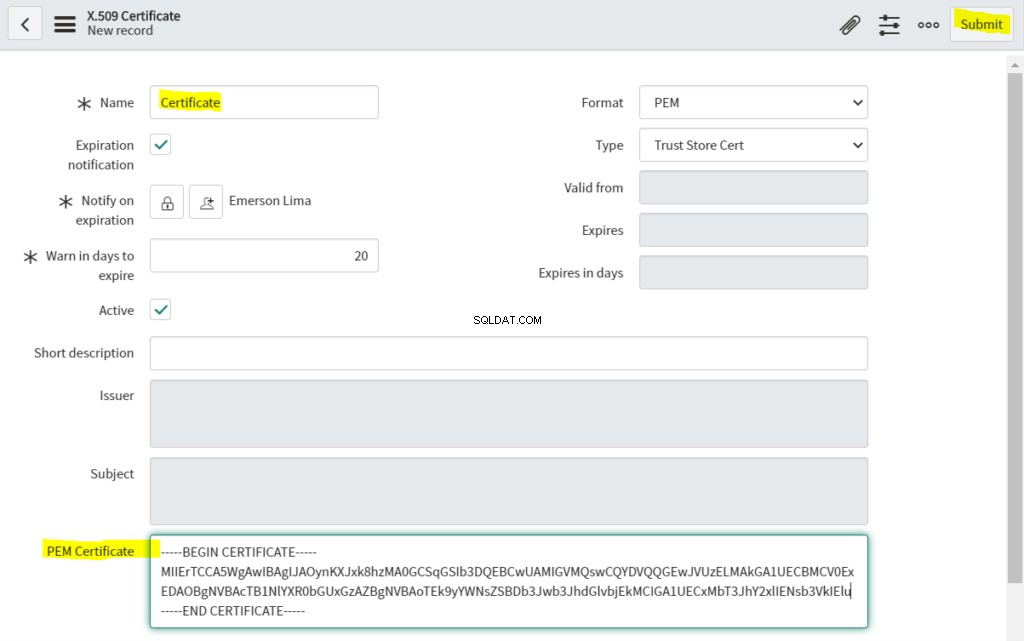

17.証明書名を入力し、IDプロバイダー証明書を貼り付けます メタデータから取得し、送信をクリックします 。

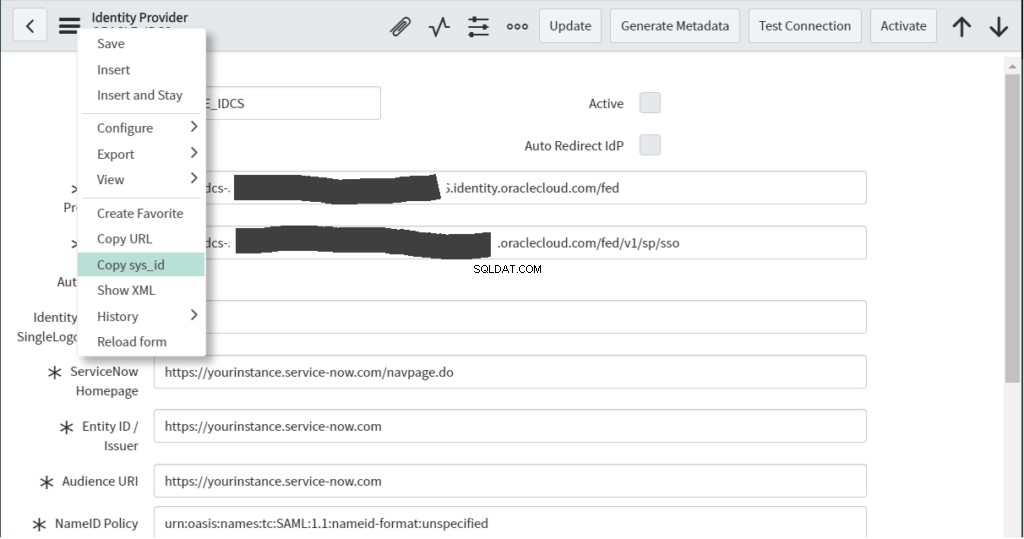

18.IDプロバイダーの情報アイコンをクリックします 。

19.コピーsys_idを選択します sys_idをコピーします IDプロバイダーの

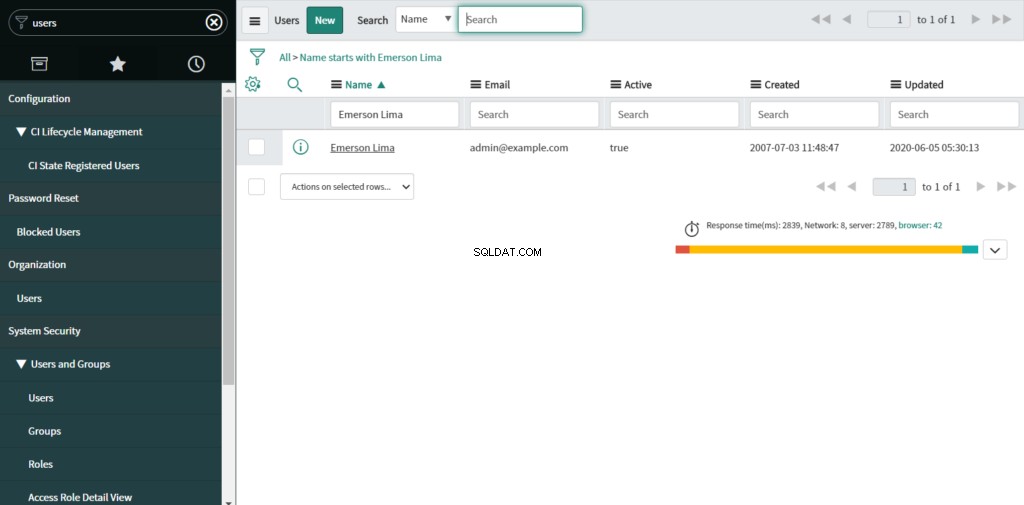

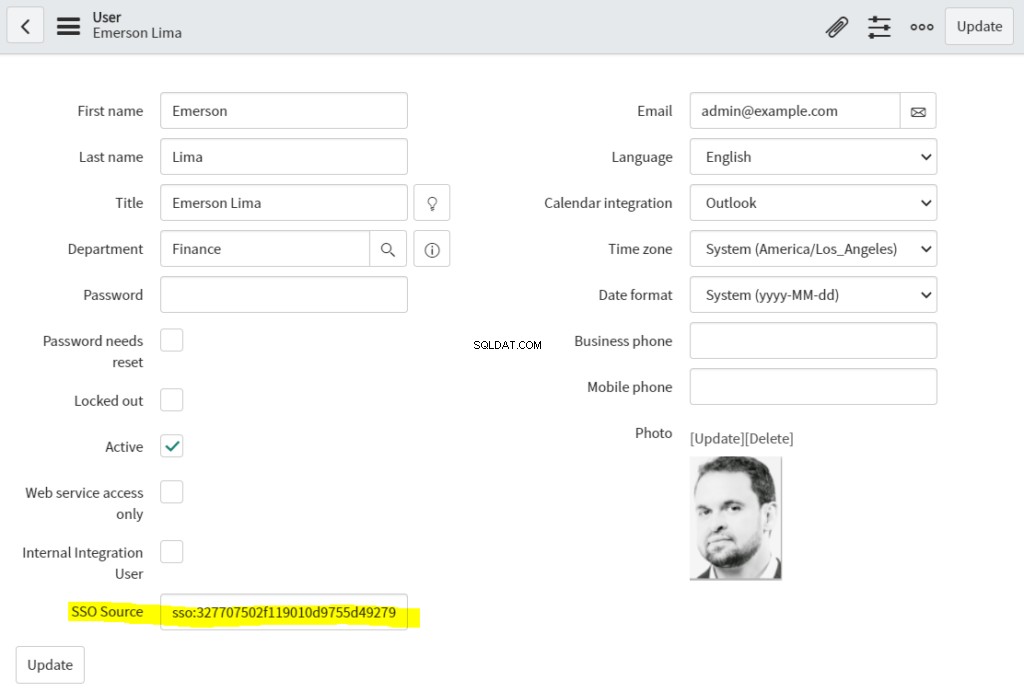

20. letfナビゲーションメニューでユーザーを検索してクリックし、IDプロバイダーに割り当てる必要のあるユーザー名をクリックします

21.「SSOソース」を見つけます 」フィールドに「sso:」と入力します 」と入力し、 sys_idを追加します ユーザーをIDプロバイダーに割り当て、[更新]をクリックします。

Oracle IdentityCloudServiceにServiceNowを登録してアクティブ化する

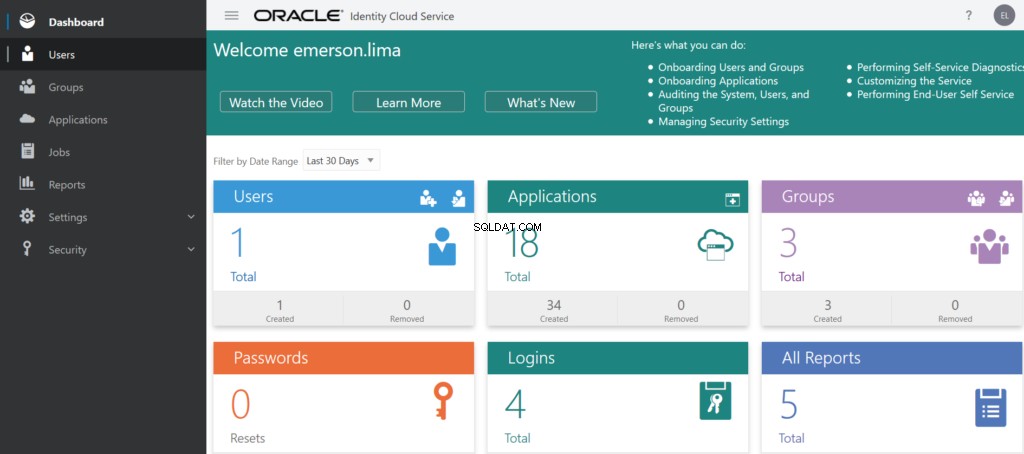

1.管理者としてOracleIdentityCloudServiceにログインします

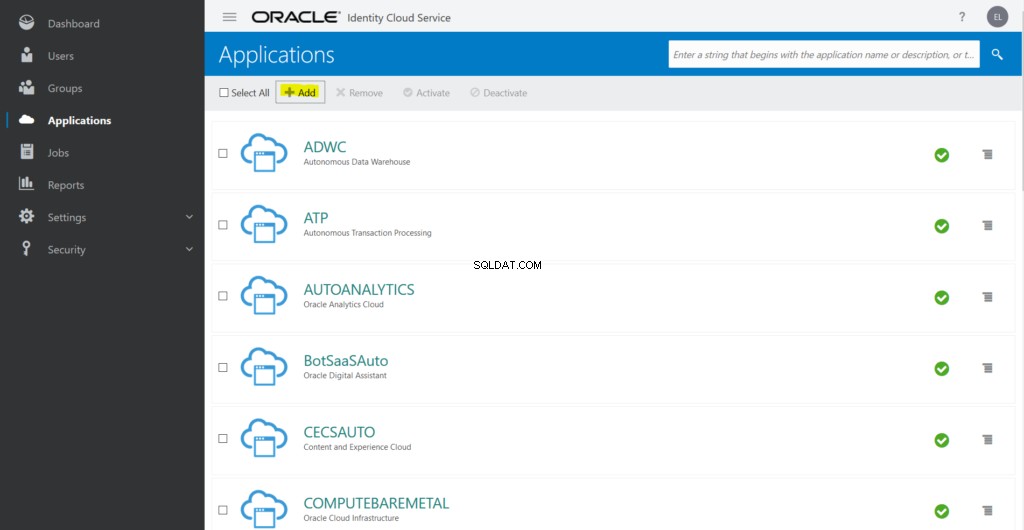

2.アプリケーションをクリックします および+追加

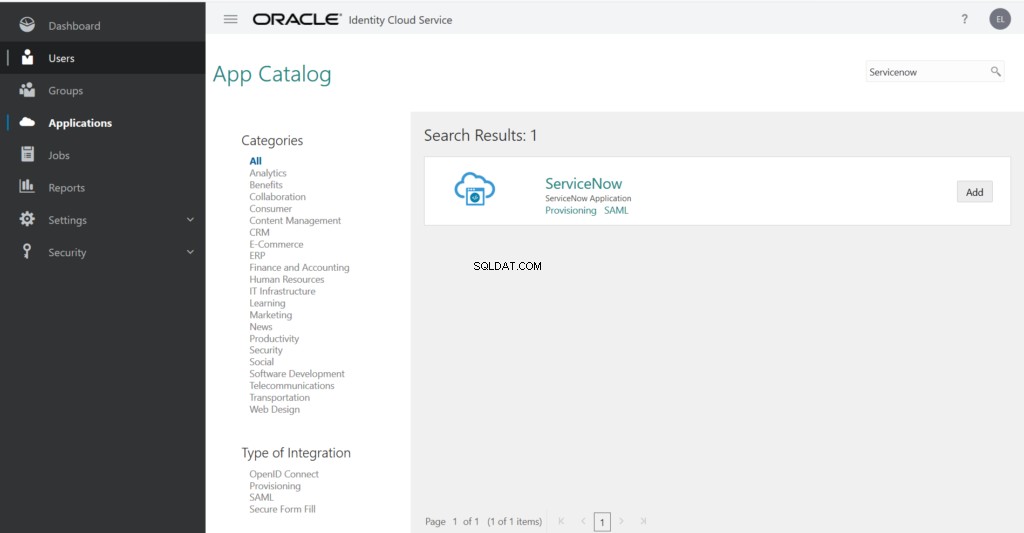

3. ServiceNowを検索します App Catalogで、[追加]をクリックします。

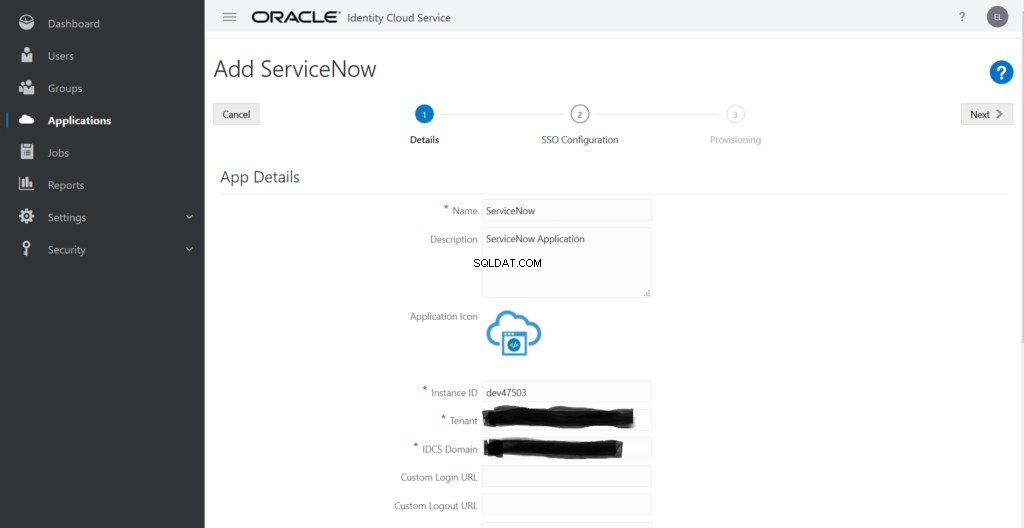

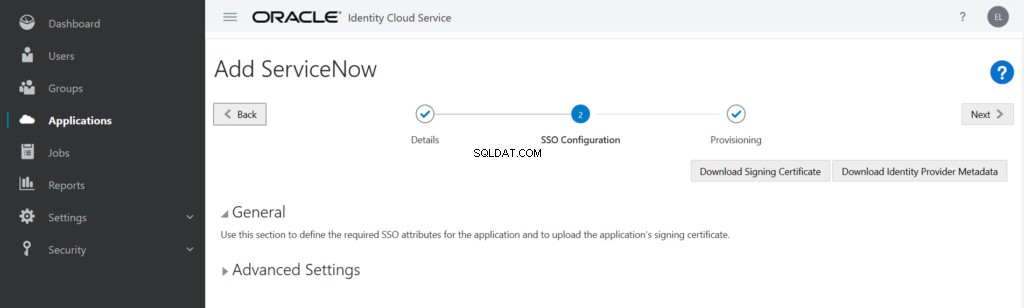

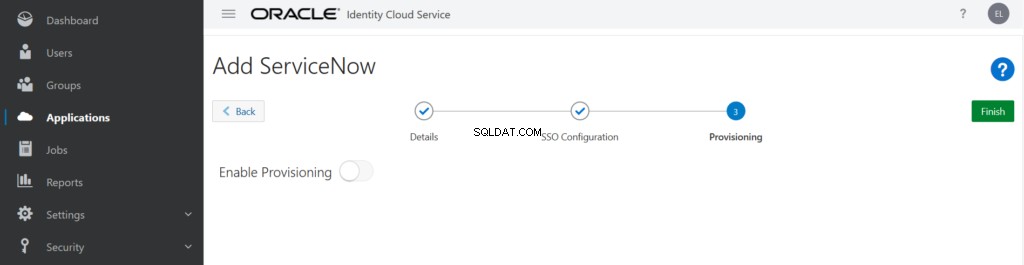

4.インスタンスIDを入力します 、以前にServiceNowから取得したテナント およびIDCSドメイン 。 [次へ]、[次へ]、[完了]の順にクリックします。

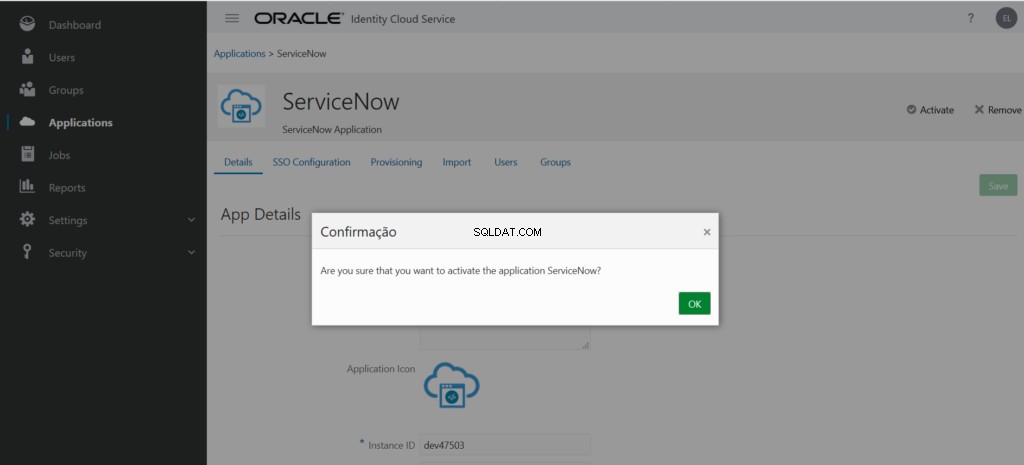

5.アクティブ化をクリックします 次に、アプリケーションをアクティブにします

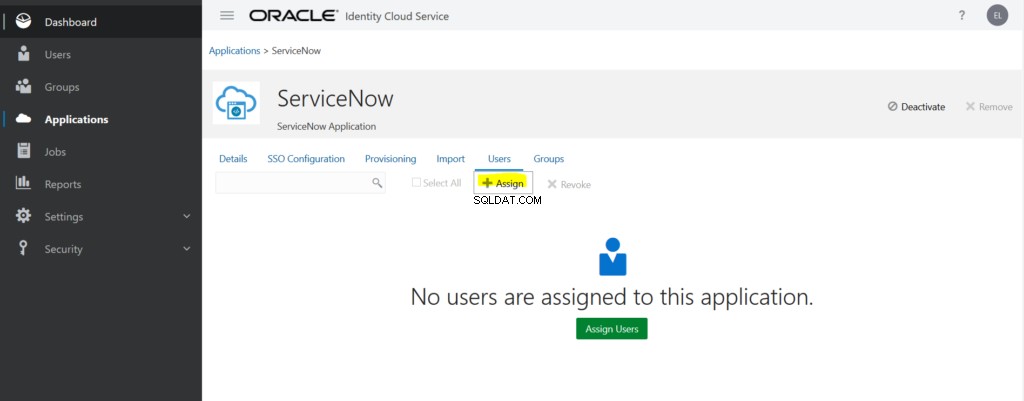

6.ユーザーをクリックします タブをクリックしてから、Oracle IdentityCloudServiceのServiceNowにユーザーを割り当てます

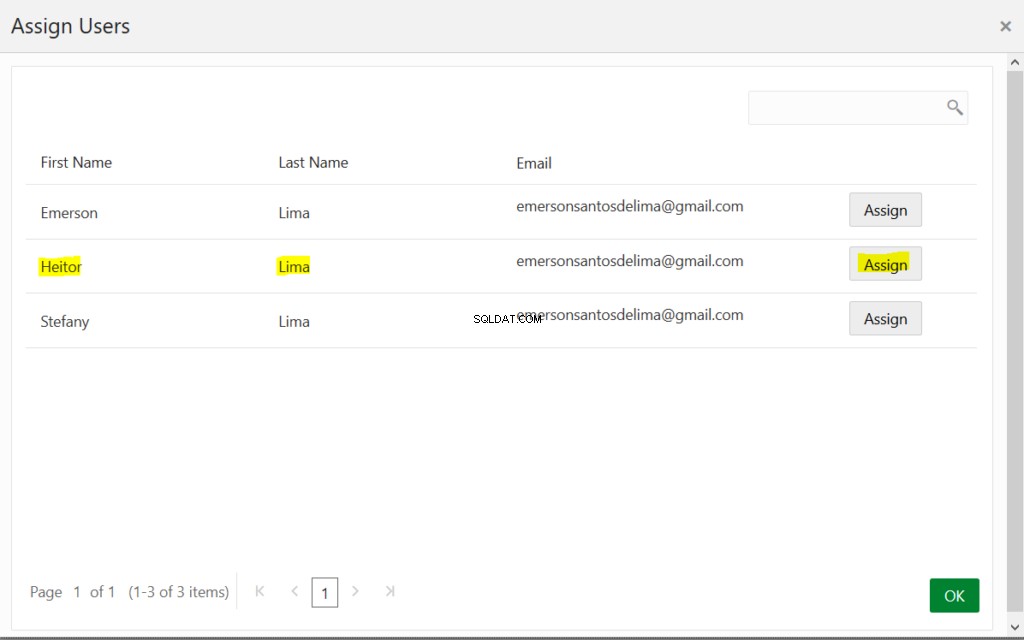

7.アプリへのアクセスを提供するために必要なユーザーを選択し、[OK]をクリックします

IdPの検証-OracleIdentityCloudServiceのSSOとServiceNowのSLOを初期化

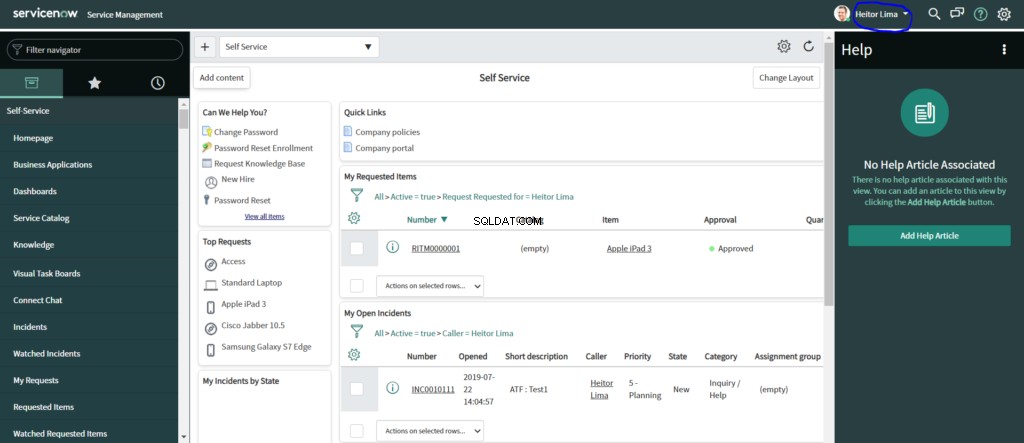

1.以前にServiceNowに割り当てたユーザーとしてOracleIdentityCloud Serviceにログインし、「appServiceNow」をクリックします

2.同じ用途がServiceNowとOracleIdentityCloudServiceにログインしていることを確認します

参照

–SAMLユーザープロビジョニングを管理します。 https://docs.servicenow.com/bundle/orlando-platform-administration/page/integrate/saml/task/t_AdministerSAMLUserProvisioning.html

で入手できます。–マルチプロバイダーSSOを使用してSAML2.0構成を作成します。 https://docs.servicenow.com/bundle/orlando-platform-administration/page/integrate/single-sign-on/task/t_CreateASAML2Upd1SSOConfigMultiSSO.html

で入手できます。– Federando com o OracleIdentityCloudService。 https://docs.cloud.oracle.com/pt-br/iaas/Content/Identity/Tasks/federatingIDCS.htm

で入手可能–マルチプロバイダーSSOプラグインのインストール後にSAML 2.0Update1を再度有効にする方法。 https://hi.service-now.com/kb_view.do?sysparm_article=KB0547642

で入手可能– OracleIdentityCloudを使用してServiceNowとのSSO統合を設定する方法。 https://blogs.oracle.com/cloud-platform/how-to-set-up-sso-integration-with-servicenow-using-oracle-identity-cloud

で入手可能– Oracle Identity Cloud Service –アプリケーションカタログ。 https://docs.oracle.com/en/cloud/paas/identity-cloud/appcatalog/oraclecloud.html#configuring-sso-for-oracle-cloud

で入手可能–既存のSAML2.0統合を更新します。 https://docs.servicenow.com/bundle/orlando-platform-administration/page/integrate/saml/task/t_UpdateExistingSAML2.0Integration.html

で入手できます。