最新のデータリスクの状況

エンタープライズデータは、形式、サイズ、用途、および居住地において急速に変化し続けています。特定のビジネスユニットに限定されたり、外の世界から影響を受けたりすることなく、サイロ化された構造のままになることはめったにありません。データは現在、ビジネスの可能性を制限する以前に考えられていたしきい値を自由に超えています。それは雲の中に浮かんでいて、ビジネスユニット間で広がり、至る所に流れます。

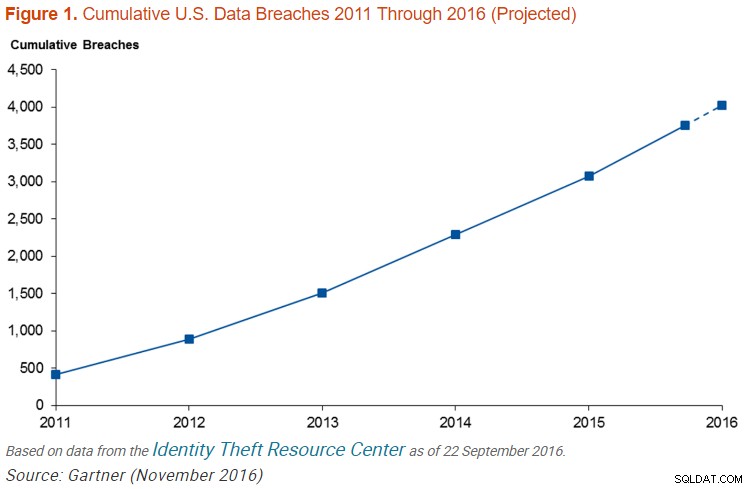

しかし、データが表すすべての変化と機会について、データが作成または収集されると、攻撃や誤用の脅威にさらされます。過去10年間で報告されたデータ侵害の数は倍増し、昨年は5億件の記録が公開されており、セキュリティの欠如による情報への依存はますます脅威にさらされています。

産業規模での個人データの公開に伴い、データプライバシー法の拡大は避けられませんでした。個人を特定できる情報(PII)を収集および処理する企業および政府機関は、米国の医療保険の相互運用性と説明責任に関する法律(HIPAA)の要件である一般データ保護規則(GDPR)に準拠する必要があります。 )ヨーロッパ、および南アフリカのPOPI、トルコのKVKK、カリフォルニア州消費者プライバシー法(CCPA)などの多くの国際的および地域的な後続法。

データ侵害には明示的なコストも伴います。 PonemonInstituteデータ侵害のコスト 調査 2019年の侵害されたレコードあたりの平均コストは約150ドルであることがわかりました。この調査では、レコードが10,000件盗まれたり、失われたりするリスクが26%を超えています。つまり、10,000レコードを失う可能性は4分の1をわずかに上回っています。テクノロジーを使ってそれを防ぐことができたら、リスクを冒しますか?

古い運用モデルや考え方に固執している組織は、全社的なセキュリティプロトコルの重要性を認識できていません。改善するには、ガートナーがデータセキュリティガバナンスと呼んでいるもののニーズに対応し、侵害後の考えや修復としてではなく、構造化され調整されたイベントで情報を保護する必要があります。

データセキュリティガバナンスとは何ですか?

ガートナーは、データセキュリティガバナンス(DSG)を、「定義されたデータポリシーとプロセスを通じて(構造化データベースと非構造化ファイルベースの両方の形式で)企業データを保護することを具体的に扱う情報ガバナンスのサブセット」と定義しています。

ポリシーを定義します。プロセスを定義します。 DSGに万能のソリューションはありません。さらに、DSGのすべてのニーズを満たす単一の製品はありません。あなたはあなたのデータを見て、どの分野があなたの会社にとって最も必要で最も重要であるかを比較検討しなければなりません。災害を回避するために、データガバナンスを自分の手に委ねます。あなたの情報はあなたの責任であることを忘れないでください。

データを保護するための複数の経路(論理的、物理的、人間的)がありますが、IRIのお客様が成功裏に採用しているソフトウェアの3つの主要な方法は、PIIやその他の機密データの分類、発見、匿名化(マスキング)です。

データ分類

リスクのある特定のデータを見つけて保護するには、最初に名前付きのカテゴリまたはグループで定義する必要があります。そのように分類されたデータは、その名前と属性(US SSN、9の数字など)だけでなく、計算による検証(他の9桁の文字列と区別するため)、および機密性の帰属(秘密、機密性など)によってもカタログ化できます。 。)。

これらの割り当てに加えて、データクラスまたはクラスグループは、それらが配置されている場所や、場所が不明な場合にそれらを見つける方法(検索方法)によって特徴付けることができます。また、修復またはマスキング機能のグローバルな割り当ても可能です。これにより、場所に関係なく、クラスのすべてのメンバーに対して一貫して匿名化を実行し、参照整合性を維持できます。

データ検出

機密データを検索するために、データクラスに関連付けられている場合と関連付けられていない場合がある検索機能を実行できます。検出手法の例には、データベースまたはファイルのRegExまたはPerl互換正規表現(PCRE)検索、ファジー(サウンドに似た)マッチングアルゴリズム、特殊パスまたは列フィルタリングロジック、固有表現抽出(NER)、顔認識などがあります。

認識プロセスで機械学習を活用することも可能です。 IRIは、たとえばDarkShield製品(下記)で、NERモデル構築における半教師あり機械学習をサポートしています。

データの匿名化

データ漏えいのリスクを軽減し、さらには無効にする方法の1つは、データを保護しながらある程度使用できるようにするフィールドレベルの関数を使用して、保存中または移動中のデータをマスクすることです。

GartnerのアナリストであるMarcMeunierによると、「インサイダーとアウトサイダーからデータを保護するためにデータマスキングがどのように進化しているか:」

データマスキングを採用することで、組織は機密データのセキュリティとプライバシーの保証レベルを上げることができます。保護された健康情報(PHI)、個人を特定できる情報(PII)、知的財産(IP)。同時に、データマスキングは、セキュリティとプライバシーの標準および規制へのコンプライアンス要件を満たすのに役立ちます。

ほとんどの企業は、内部ルールまたはデータプライバシー法のいずれかにより、データマスキングを全体的なセキュリティ戦略のコア要素にしています。

実績のあるソフトウェアソリューション

IRIは、FieldShield製品またはVoracityプラットフォームのデータベース、フラットファイル、独自のメインフレームおよびレガシーアプリケーションソース、ビッグデータプラットフォーム(Hadoop、NoSQL、Amazonなど)、およびリスクのあるデータに静的および動的なデータマスキングソリューションを提供します。 CellShield経由のExcel。

NoSQL DB、自由形式のテキストファイルとアプリケーションログ、MS Officeと.PDFドキュメント、および画像ファイル(顔も含む)などの半構造化および非構造化ソースのデータの場合、DarkShieldを使用して分類、検出、および匿名化できます。

これらの「シールド」製品では、ぼかし、削除、暗号化、編集、仮名化、ハッシュ、トークン化などの機能を、これらの機能を元に戻す機能の有無にかかわらず使用できます。 Voracity(これらの製品を含む)は、データマスキングをデータ統合および移行操作、ならびに分析操作のためのデータフェデレーション(仮想化)、レポート、およびデータラングリングに組み込みます。

組み込みのデータ検出、分類、メタデータ管理、および監査ログ機能により、影響を受けるレコードの再識別可能性の自動評価と手動評価の両方が容易になります。詳細については、www.iri.com / solution / data-maskingおよびwww.iri.com/solutions/data-governanceを参照してください。データ中心の、またはデータ中心のDSGフレームワークの作成または実施についてサポートが必要な場合は、IRIの担当者にお問い合わせください。 「スタートポイント」のセキュリティアプローチ。